Les

logiciels antivirus

Les antivirus sont des logiciels capables de détecter des virus,

détruire, mettre en quarantaine et parfois de réparer les

fichiers infectés sans les endommager. Ils utilisent pour cela

de nombreuses techniques, parmi lesquelles : la

reconnaissance de séquences d'octets caractéristiques

(signatures) d'un virus particulier ; la détection

d'instructions suspectes dans le code d'un programme (analyse heuristique);

la création de listes de renseignements sur tous les fichiers

du système, en vue de détecter d'éventuelles modifications

ultérieures de ces fichiers par un virus ; la détection

d'ordres suspects ; la surveillance des lecteurs de support amovible :

disquettes, Zip, CD-ROM, ... |

Dénomination

des virus

Lors de leur découverte, les virus se voient attribuer un nom.

Celui-ci est en théorie conforme à la convention signée

en 1991 par les membres de CARO (Computer Antivirus Research Organization).

Il se détermine ainsi :

1- en préfixe,

le mode d'infection (macro virus, cheval de Troie, ver,...) ou du système

d'exploitation concerné ;

2- un mot exprimant une

de ses particularités ou la faille qu'il exploite (Swen est l'anagramme

de News, Nimda l'anagramme de Admin, Sasser exploite une faille LSASS,

...) ;

3- en suffixe un numéro

de version (les virus sont souvent repris sous formes de variantes comportant

des similitudes avec la version d'origine).

Malheureusement, les laboratoires d'analyse des différents éditeurs

antiviraux affectent parfois leur propre appellation aux virus sur lesquels

ils travaillent, ce qui rend difficile la recherche d'informations.

C'est ainsi que, par exemple, le virus Netsky dans sa variante Q sera

appelé W32.Netsky.Q@mm chez Symantec, WORM_NETSKY.Q chez Trend

Micro, W32/Netsky.Q.worm chez Panda ou I-Worm.NetSky.r chez Kaspersky.

Il est cependant possible d'effectuer des recherches génériques

pour un nom donné grâce à des moteurs de recherche

spécialisés, comme celui de Virus Bulletin ou de Kevin

Spicer.

retour Haut de page

|

les

pop-ups:

Bagle

Tchernobyl

Sasser

Slammer

I

love you

le

Trojan

AutoStart

Flag

Frankie

Graphics Accelerator

Init

MacMag

MDEF

Nvir

Scores

SevenDust

T4

WDEF (A et B)

ZUCt

|

Virologie

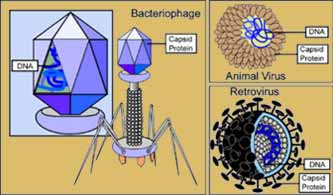

Le terme virus informatique

a été créé par analogie avec le virus en

biologie : un virus informatique utilise son hôte (l'ordinateur

qu'il infecte) pour se reproduire et se transmettre à d'autres

ordinateurs.

Comme pour les virus biologiques, où la diversité génétique

ralentit les chances de croissance d'un virus, en informatique ce sont

les systèmes les plus répandus qui sont le plus atteints

par les virus : (Microsoft Windows, Microsoft Office, Microsoft

Outlook, Microsoft Internet Explorer et Microsoft Internet Information

Server).

Cependant, des systèmes moins répandus ne sont pas touchés

proportionnellement. La majorité des autres systèmes,

en tant que variantes de l'architecture UNIX (BSD, Mac OS X ou Linux),

utilisent en standard une gestion des droits de chaque utilisateur,

qui leur permet d'éviter les attaques les plus simples et les

dégâts sont normalement circonscrits à l'utilisateur,

laissant la base du système d'exploitation intacte. Les versions

professionnelles de Windows (NT/2000/XP pro) permettent cependant de

gérer les droits de la même manière. Le facteur

le plus important de la multiplication des virus sous Microsoft Windows

est sa grande popularité, qui fait de lui une cible de choix

pour les créateurs de virus. De plus, l'ouverture par défaut

de ports réseau, non indispensables au fonctionnement standard,

mais réclamés par le système de mise à jour

automatique et d'autres fonctionnalités très peu documentées.

La possibilité d'exécuter automatiquement des scripts

dans les courriels est une autre source d'infection. La démocratisation

de l'accès à Internet a été un facteur majeur

dans la rapidité de propagation à grande échelle

des virus les plus récents. Ceci est notamment dû à

la faculté des virus de s'approprier des adresses de courriel

présentes sur la machine infectée (dans le carnet d'adresses

mais aussi dans les messages reçus ou dans les archives de pages

web visitées ou de messages de groupes de discussions).

De même, l'interconnexion des ordinateurs en réseaux locaux

a amplifié la faculté de propagation des virus qui trouvent

de cette manière plus de cibles potentielles.

|

Techniques

de lutte contre les virus et les spywares et anti-intrusions.

A) Utilisation d'un antivirus

B) Utilisation d'un Firewall

(verrouillage des ports et des protocoles dont l'utilisation n'est pas

requise). C)Utilisation

d'un Anti-spy D) L'utilisation

des outils plus sécurisés mais surtout moins monopolistes

de navigation, de mails etc. tels que Mozilla Firefox, Opera, Thunderbird

ou Foxmail augmentent l'efficacité des moyens antivirus.

Dans les entreprises, la diversification des operating systems OS est

une solution complémentaire et raisonnable à la lutte antivirus

comme l'introduction de systèmes logiciels ou matériels

Unix, Linux ou propriétaires non standards dans la gestion des

réseaux.

On peut trouver des solutions logicielles professionnelles open sources

performantes, stables et sécurisées telles que :

Pour les serveurs http/mails/proxy : OS Linux - Firewall : standard

Netbuilders (IPTABLES) et ses interfaces graphiques (shorewall)

Messagerie : serveurs de mails Postfix ou Exim - Web serveur http :

Apache - Proxy: Squid avec en antivirus (Clamav ) et en antispam (Squidguard)

couplés à du filtrage par analyse de forme et de contenu

Regexp.

Moins couteuses, ces solutions professionnelles sont aussi efficaces et

ergonomiques que leurs alter-egos commerciaux. Bien construites, elles

sont extremement performantes et puissantes. Pour les postes clients d'un

célébre constructeur: On peut construire et/ou compléter

sa securité grace à des solutions Opensource relativement

sures avec les excellents Mozilla, Firefox (navigateur), Thunderbird (client

mail), Clamwin (antivirus ) et TDI (firewall ) et Spybot spyware.

De bonnes alternatives commerciales existent. Il y a également

des solutions gratuites intéressantes pour une utilisation non

commerciale. Elles sont mentionnées plus loin.

retour Haut de page |